Ukradena gesla na srečo zakodirana, a hekerji odnesli podatke uporabnikov

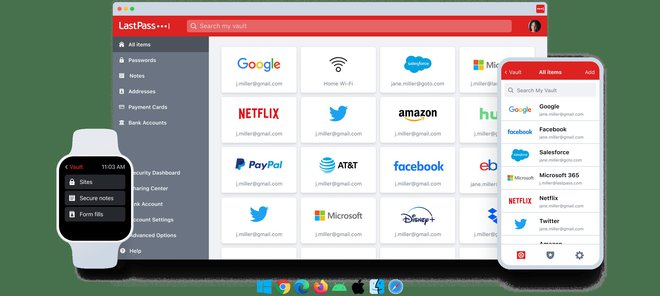

LastPass je priljubljen spletni upravljavnik gesel, ki ga uporablja več kot 30 milijonov ljudi po svetu. A lani je doživel večji varnostni incident, za katerega so sprva zatrjevali, da ni nastala večja škoda in da podatki uporabnikov niso bili ogroženi.

Zdaj pa je podjetje priznalo, da je bil napad v resnici precej bolj resen, saj so hekerji odtujili tudi podatke uporabnikov, kot so imena, elektronski naslovi, telefonske številke in naslovi IP, dokopali pa so se tudi do gesel uporabnikov iz oblačne shrambe zunanjega ponudnika, ki jo je podjetje uporabljalo za varnostne kopije. Ta so na srečo zakodirana z 256-bitnim ključem, kar pomeni, da so zanje neberljiva, saj nimajo šifrirnega ključa.

LastPass je sicer objavil navodila za ukrepanje, a kakor opozarjajo pri Nacionalnem odzivnem centru za kibernetsko varnost SI-CERT, so ta morda slabo razumljiva oziroma v določenih elementih tudi površna. Zato so pri SI-CERT pripravili odgovore na nekaj vprašanj, ki so uporabnikom lahko v pomoč pri morebitnem ukrepanju.

Kako lahko odšifrirajo gesla

Napadalci poznajo parametre za določitev šifrirnega ključa, nimajo pa glavnega gesla. To pomeni, da lahko za veliko število različnih gesel izračunajo šifrirne ključe ter za vsak izračunani ključ preverijo, ali odšifrira podatke. Ta postopek imenujemo razbijanje gesel in običajno poteka na dva načina: pri prvem preizkušajo obsežne sezname znanih gesel in variacije teh, pri drugem pa sproti zgenerirajo vsa možna gesla, ki ustrezajo določenim kriterijem, npr. nize, ki so dolgi 8 znakov in vsebujejo vse različne male črke in številke.

Glede na to, da so napadalci pridobili dostop do uporabniških imen, je varnost šifrirnega ključa odvisna le od glavnega gesla in števila iteracij, ki določa, kolikokrat se ponovi algoritem za izračun šifrirnega ključa, in je premo sorazmerno s težavnostjo oziroma časom, ki je potreben za razbitje gesla.

Uporabniki naj takoj zamenjajo glavno geslo in ponastavijo vsa gesla v upravljalniku.

Čas za razbitje glavnega gesla je odvisen predvsem od kompleksnosti tega, to pa je neposredno odvisno tako od dolžine kot od uporabljenih znakov. Bolj ko je geslo zapleteno (naključno), dlje traja dešifriranje. Problem je v tem, da si običajni uporabniki zelo težko zapomnijo devetmestno popolnoma naključno geslo. Pogosto si za osnovo izberejo neko besedo ali stavčno zvezo ter jo na neki način spremenijo in dopolnijo, npr. z zamenjavo črk in podaljšanjem. To pa pomeni, da geslo ni zgenerirano povsem naključno, ampak vsebuje predvidljive elemente.

Kako naj uporabniki ukrepajo

Najvarnejši ukrep je, pravijo pri nacionalnem centru SI-CERT, da uporabniki predvidevajo, da lahko napadalci razbijejo glavno geslo in s tem odšifrirajo vsa gesla, ki so shranjena v trezorju gesel. V tem primeru je edini ustrezni ukrep ponastavitev popolnoma vseh gesel in drugih avtentikatorjev, ki so shranjeni v trezorju gesel. Poleg tega je treba v nastavitvah spremeniti glavno geslo in dvigniti raven zaščite. Za dodatno zaščito spletnih računov priporočajo nastavitev večfaktorske avtentikacije povsod, kjer je to le mogoče.

SI-CERT je na svoji spletni strani pripravil napotke in razlage za uporabnike.

Če je bil trezor zaščiten z zelo dolgim, kompleksnim in unikatnim geslom, je verjetnost razbitja gesla relativno majhna in malo verjetna. Uporabniki naj upoštevajo tudi vrednost storitev, do katerih lahko pridejo napadalci, in število nastavljenih iteracij. Po pričakovanjih bodo hekerji najprej poskušali razbiti trezorje, na katerih je nastavljeno nizko število iteracij, in se osredotočili na trezorje, ki vsebujejo gesla za bolj pomembne storitve (URL naslovi spletnih mest, za katera so shranjena gesla, v trezorjih namreč niso zašifrirani).